Jeszcze kilka lat temu większość analityków powiedziałaby, że bezpieczne hasło to takie składające się z kilku przypadkowych liter, cyfr oraz znaków specjalnych. Czasy się jednak zmieniają. Pojawiają się nowe urządzenia i coraz bardziej zaawansowane techniki łamania haseł, co wymusza na użytkownikach zmianę dotychczasowych przyzwyczajeń w tym zakresie. Dawne metody bezpieczeństwa nie są już tak skuteczne, jak kiedyś, a to, co dawniej wydawało się oczywiste, dziś już – w znacznej części – nie obowiązuje.

Jakie słabości haseł wykorzystują cyberprzestępcy?

Pierwszą grupę słabych haseł stanowią te zbyt oczywiste, typu „12345”, „qwerty”, „hasło”. Istnieją nawet międzynarodowe rankingi fraz, które nie powinny być hasłami. Jeśli ich użyjemy, możemy mieć w zasadzie pewność, że cyberprzestępcy będą je w stanie złamać w zaledwie kilkadziesiąt sekund. Obecne systemy do łamania szyfrów już w pierwszej kolejności sprawdzają, czy nie zostały użyte właśnie tego typu ciągi znaków. I chociaż w każdym poradniku do tworzenia haseł użytkownicy znajdą ostrzeżenia przed użytkowaniem haseł w tym stylu, niestety nadal wiele osób – na własną szkodę – tak robi.

Bardzo popularną, a niebezpieczną metodą tworzenia haseł jest używanie nazw związanych z tym, kim jesteśmy, imieniem, lub czym się zajmujemy. Nawet wzbogacenie takiego hasła o znaki specjalne czy zestaw cyfr niewiele tu pomoże. Warto pamiętać, że cyberprzestępcy także się rozwijają i nie stosują już tylko ślepych ataków na przypadkowe osoby. Często sprawdzają i rozpoznają swoją ofiarę, zanim dokonają uderzenia. Wiedzą, czym się dana osoba zajmuje i co robi, a przynajmniej, do czego służy dane konto. Jeśli więc jesteśmy – dajmy na to fotografikiem, a hasło do serwisu zaczniemy od słowa „foto” lub czegoś podobnego, to sami zachęcamy do wtargnięcia na nasze konto.

Innym bardzo częstym błędem, który popełniamy to użytkowanie tego samego hasła, nawet mocnego, w kilku witrynach. Kłopot w tym, że cyberprzestępcy są w stanie sprawdzić naszą aktywność w sieci szerzej i wiedzieć, z jakich innych serwisów korzystamy. Dlatego, jeśli uda im się złamać hasło na jednej stronie, a my używamy go także w innych, jest bardzo prawdopodobne, że będą w stanie zalogować się na nasze kolejne konta, a prawie na pewno tego spróbują.

Cyberprzestępcy bezwzględnie wykorzystują każdą naszą nieuwagę. Wchodzenie na niesprawdzone, nieznane, potencjalnie groźne strony (zwłaszcza klikanie linków), może spowodować instalację keyloggera na urządzeniu, z którego korzystamy. Trzeba mieć świadomość, że przed działającym i niewykrytym „złodziejem haseł” nie ma właściwie żadnej ochrony. Program taki rejestruje wszystko, co robimy na klawiaturze. Zapisuje każdy wpis, każde słowo, które wystukujemy i natychmiast przesyła je do hakera. Jeśli wejdziemy na przykład na stronę bankowości internetowej, wpiszemy login i hasło, to cyberprzestępcy staną się ich posiadaczami. Chyba nie trzeba tłumaczyć, co to oznacza.

Jak utworzyć hasło trudne do złamania?

Sytuacją optymalną byłaby stworzenie bardzo długiego ciągu znaków zupełnie przypadkowych i niepowiązanych ze sobą. Kłopot jednak w tym, że takie hasła są praktycznie nie do zapamiętania. Wcześniej rekomendowano ich tworzenie, ale skutek okazał się przeciwny do zamierzonego: ludzie, zamiast tworzyć hasła silne, zaczęli je upraszczać, ułatwiając sobie zapamiętywanie. Najnowsze rekomendacje organów, które zajmują się bezpieczeństwem, są jednak zupełnie inne. Skupiają się one na tym, by tworzyć hasła jednocześnie silne, ale też łatwe do zachowania w pamięci.

Z pomocą przychodzi tu zasada pełnych zdań, czyli możliwość tworzenia haseł złożonych z normalnych, łatwych do przechowywania w pamięci (przypadkowych) wyrazów, ale zapisanych w jednym ciągu. Takich słów powinno być przynajmniej pięć. I tak na przykład mocnym hasłem będzie ciąg „RozowaKrowaZjadla2MaleZabki”. Dość łatwo go zapamiętać, gdyż jest to wyobrażenie jakiejś fikcyjnej i niemożliwej do zaistnienia w praktyce sytuacji, ale jednak pozostającej w głowie. Element nieprawdopodobności, abstrakcji jest tu zresztą kluczowy, gdyż utrudni systemom do łamania kluczy wykonanie zadania według prostych zasad logiki.

Bardzo dobrym sposobem na zwiększenie mocy hasła jest użycie we frazie słów z kilku języków i przemieszczanie ich w jednym ciągu. Przykładem takiego hasła może być, chociażby „OsiemZlychNiebieskichPrudencePaczkow”. Siła takiego hasła bierze się z tego, że mechanizm łamiący musi wykorzystywać słowniki, za pomocą których odnajduje poszczególne słowa. Gdy jednak w treści pojawi się jakiś zwrot obcojęzyczny, taki system (korzystający najczęściej ze słownika jednego języka), nie będzie go w stanie złamać, a przynajmniej wydatnie wydłuży się cały ten proces. Czasem być może na tyle długo, że cyberprzestępcy zrezygnują z ataku.

Przy budowaniu haseł należy kierować się kilkoma podstawowymi zasadami:

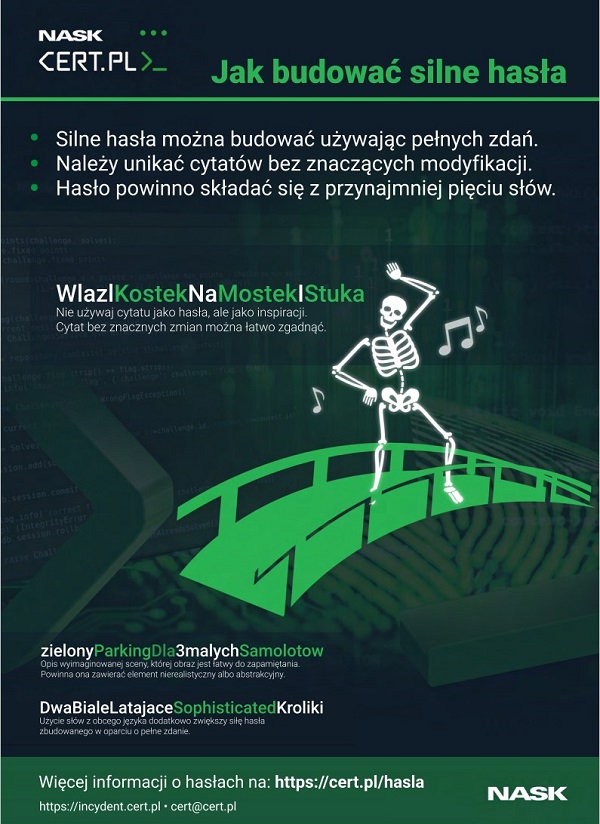

- Silne hasła można budować, używając w tym celu pełnych zdań, każde słowo zaczynamy wielką literą, możemy używać cyfr, całość zapisujemy w jednym ciągu bez spacji.

- Przy tworzeniu haseł należy unikać cytatów lub powszechnie znanych złotych myśli bez ich wcześniejszej znaczącej modyfikacji.

- Hasło powinno składać się z przynajmniej pięciu słów.

Zalecenia CERT co do tworzenia silnych haseł

Jak wspomóc się przy tworzeniu bezpiecznych haseł lub logowaniu?

Samodzielne tworzenie mocnych haseł jest dobrym kierunkiem działania, jednak nie każdy może z niego skorzystać. Czasem kont w różnych serwisach mamy tak wiele, że nie jesteśmy w stanie nad nimi wszystkimi zapanować i dla każdego z nich utworzyć mocne hasło, które będziemy potem w stanie zatrzymać w pamięci (pamiętając o tym, że kluczy nie należy nigdzie zapisywać). Sposobów na ułatwienie sobie życia jest kilka, wszystkie w znaczącym stopniu poprawiają poziom bezpieczeństwa.

Menedżery haseł

Jednym z najprostszych sposobów, by zapewnić bezpieczeństwo własnym kluczom cyfrowym, jest korzystanie z dedykowanego menedżera. Mamy tu do wyboru kilka różnych rozwiązań: od wbudowanych w przeglądarki po specjalne aplikacje firm trzecich. Menedżery takie nie tylko w sposób bezpieczny są w stanie przechowywać hasła przez nas utworzone, ale potrafią też przygotowywać i podpowiadać jeszcze bezpieczniejsze ciągi znaków i przechowywać je (zaszyfrowane) we własnej pamięci. Menedżery pozwalają korzystać z funkcji autouzupełniania, także tych nowych, skomplikowanych haseł nie musimy w ogóle pamiętać, Zostaną one wpisane w formularzach automatyczne, jeśli na taką potrzebę natrafimy.

Biometria

Jeden z bardziej skutecznych sposobów potwierdzenia tożsamości i przy tym najbardziej wygodny. Przy biometrii nie musimy zapamiętywać żadnych haseł, wystarczy przyłożyć palec do czytnika linii papilarnych lub dokonać skanu tęczówki oka. Kłopot z biometrią jest taki, że obsługuje go ograniczona liczba witryn i aplikacji. Metoda ta wymaga zresztą posiadania zgodnego urządzenia wyposażonego w czytnik linii papilarnych czy skaner tęczówki.

Uwierzytelnianie dwuetapowe (dwuskładnikowe)

Uwierzytelnienie dwuetapowe, jak sama nazwa wskazuje, składa się z dwóch elementów. Pierwszy to zazwyczaj hasło lub kod PIN, jednak w przypadku uwierzytelnienia tego typu sam kod nie wystarczy. Musi on bowiem zostać zweryfikowany inną metodą.

I tu przechodzimy do drugiego etapu, w którym stosuje się zwykle jeden z kilku sposobów „potwierdzania” tożsamości. Są one różne, może to być na przykład specjalny elektroniczny token, karta kodów, aplikacja na smartfonie, która wygeneruje dodatkowy, jednorazowy kod. Może być też wymagane potwierdzenie za pomocą biometrii.

Taki system logowania uchodzi obecnie za najbardziej bezpieczny. Nawet jeśli hakerom uda się złamać nasze hasło, to najczęściej nie są w posiadaniu smartfona czy czytnika linii papilarnych, który mamy przy sobie. Tymczasem bez podania jednorazowego kodu z aplikacji uwierzytelniającej czy zeskanowania biometrii nigdzie się nie zalogują.

Podsumowanie

Mocne hasło to w zasadzie gwarancja bezpieczeństwa naszej wirtualnej prywatności i tożsamości, dlatego nie warto lekceważyć tego tematu. Sieć pełna jest doniesień o wycieku setek tysięcy kluczy z różnych serwisów internetowych, czasem nawet tych bardzo poważnych, i choć najczęściej kwitujemy to stwierdzeniem, że tym razem nas to minęło, to warto mieć świadomość, że nie zawsze tak będzie. Hakerzy dysponują też coraz lepszymi mechanizmami łamania haseł już istniejących, stosują oni najróżniejsze techniki, które sprawiają, że klucze, które kiedyś wydawały się niemożliwe do złamania, dziś można pokonać w najwyżej kilka minut. Stosując się do nowych zasad tworzenia haseł, zapewnimy sobie (i własnym danym) większe bezpieczeństwo.

Tomasz Sławiński

KOMENTARZE (0) SKOMENTUJ ZOBACZ WSZYSTKIE