Najgroźniejsi hakerzy są bardzo niebezpieczni, zwłaszcza teraz kiedy mogą za nimi stać władze najbardziej agresywnych państw, ale na naszą korzyść działa to, że jest ich niewielu. Większość z nich jest zaangażowana w złożone projekty o wielkiej skali i nie mają oni ani ochoty, ani motywacji, by atakować komputery zwykłych użytkowników w ich domach. Tu rodzi się nasza szansa — duża część kłopotów, jaka potencjalnie może nas spotkać w sieci, jest łatwa do pokonania, gdyż preparują je specjaliści od włamań stosujący metody brutalne, ale średnio lub mało skuteczne. Jeśli jesteśmy przygotowani na potencjalny atak, łatwo sobie z nimi poradzimy.

Główne zagrożenia w sieci

Hasła takie jak złośliwe oprogramowanie, phishing, ransomware krążą w internecie, jednak nie wszyscy dokładnie wiedzą, o co chodzi. Pamiętamy z grubsza, że gdy logujemy się do strony banku, w pasku adresu przeglądarki internetowej powinien się wyświetlać symbol kłódki — co ma oznaczać bezpieczne połączenie. Bezpieczne dla naszych pieniędzy, ale co jest powodem takiego stanu rzeczy i na co konkretnie mamy uważać już nie za bardzo się orientujemy. Tymczasem cyberprzestępcy mają wiele — czasem wymyślnych — sposobów, by nam zaszkodzić.

Phishing

To jedno z bardziej rozpowszechnionych zagrożeń w sieci, wymagające zresztą sporej pomysłowości hakerów. Polega ono na podszywaniu się cyberprzestępców pod faktycznie istniejące firmy i instytucje po to, aby skłonić nas do ujawnienia poufnych informacji — na przykład haseł do konta bankowego, danych logowania do konkretnych serwisów internetowych, albo też do podjęcia jakichś szkodzących nam działań. Nie jest to proste i wymaga od hakerów sporo pracy. Tworzą oni zwykle fałszywe strony internetowe banków, po to by ich ofiara — najczęściej osoba niezwracająca uwagi na drobne detale (jak choćby wspomniana wcześniej kłódka w pasku adresu) ujawniła wszystkie potrzebne przestępcom informacje, nawet się nie orientując, że działa na własną szkodę w fałszywym serwisie WWW.

Phisherzy, by złowić swoją ofiarę, często wysyłają spam mailowy bądź SMS-y z gotowymi linkami do spreparowanych już stron. Takie wiadomości wyglądają — zarówno pod względem graficznym, jak i merytorycznym — jako pochodzące z instytucji, które miałyby je nadesłać. Na przykład, jeśli są stylizowane na pochodzące od banku, posiadają jego autentyczne logo. Takie fałszywe strony mają bardzo często adresy łudząco podobne do oryginałów. Często różnią się tylko jedną literką lub cyfrą, tak, by trudniej to było zauważyć bez wnikliwego przyglądania się.

Malware

Złośliwe oprogramowanie, czyli oprogramowanie komputerowe stworzone przez hakerów po to, by dokonać szkód na komputerach ofiar. Do malware zaliczamy zarówno wirusy, robaki komputerowe, jak i konie trojańskie, backdoory, exploity, rootkity, keyloggery itp. Wszystkie one mają jeden cel — dokonanie negatywnych, nieautoryzowanych zmian na naszym komputerze, choć czynią to w różny sposób, efekt jest podobny — kradzież bądź zniszczenie wrażliwych danych — plików, haseł, tożsamości. Hakerzy nadają malware różne formy, niektóre podczepiają pod autentyczne oprogramowanie, także aplikacje systemowe, inne same udają wartościowe i przydatne oprogramowanie, a w tle rejestrują (szpiegują) lub dokonują zniszczeń. Bywa też tak, że otwierają nasz komputer na dużo poważniejszy w skutkach atak z zewnątrz, dając cyberprzestępcom nieograniczoną kontrolę nad naszym sprzętem.

Jednymi z najgroźniejszych "złośliwych" programów są keyloggery — czyli aplikacje, które w tle (użytkownik nie wie o tym) rejestrują to, co piszemy na klawiaturze. W ten sposób hakerzy są w stanie pozyskać wiele danych, w tym hasła do kont bankowych, prywatną korespondencję, to co wyszukujemy w Google oraz wiele innych poufnych danych. Bardzo niebezpieczne są także rootkity — głównie ze względu na sposób maskowania — są to złośliwe programy wtapiające się w prawdziwe aplikacje firm trzecich. Ich ofiarami najczęściej stają się amatorzy pirackiego oprogramowania, w którym aż roi się od potencjalnych, wbudowanych przez hakerów niebezpieczeństw.

Ransomware

To także złośliwe oprogramowanie, ale działające w inny niż klasyczne malware sposób. Tu haker włamuje się do naszego komputera lub systemu po to, by go zablokować, a od użytkownika wyłudzić określone zachowanie lub okup, za obietnicę zdjęcia takiej blokady. Techniki stosowane w przypadku tego zagrożenia bywają bardzo skomplikowane, czasem klucze, jakie nakładają cyberprzestępcy na systemy swoich ofiar, są tak złożone, że nawet najbardziej wyrafinowane laboratoria informatyczne nie będą w stanie ich złamać lub chociażby tymczasowo obejść. Hakerzy używają bowiem pomysłowych algorytmów szyfrujących, czasem po prostu nie do złamania.

Na szczęście tego typu zagrożenia w mniejszym stopniu dotyczą zwykłych użytkowników, częściej w ten sposób atakowani są znani celebryci, duże firmy oraz międzynarodowe koncerny, od których cyberprzestępcy spodziewają się wyłudzić znacznie większe pieniądze. Ofiarami ransomware względnie często trafiają banki, których systemy informatyczne są paraliżowane atakami tego typu, a które nie mogą sobie pozwolić na publiczne ujawnienie informacji zdradzających, że ktoś był w stanie złamać ich kosztowne systemy bezpieczeństwa. Tego typu ataków można się spodziewać także i teraz — skomplikowana sytuacja międzynarodowa temu sprzyja.

Internet rzeczy

Wraz z rozwojem techniki w naszym otoczeniu pojawia się coraz więcej urządzeń naszpikowanych technologią, będących w stanie rejestrować (z pomocą wbudowanych mikrofonów i kamer) to, co robimy i o czym mówimy w domu czy biurze. Kamery, nadajniki WiFi pojawiają się nawet w urządzeniach, których byśmy o to nie podejrzewali — jak roboty kuchenne, czajniki, wszelkie urządzenia małego, jak i dużego AGD. Tu ryzyko ataku hakerskiego jest obecnie spore, dodatkowo — ze względu na stały wzrost popularności takich nowoczesnych urządzeń — będzie ono jeszcze rosnąć. Tymczasem urządzenia te są najczęściej dużo gorzej zabezpieczone przed atakiem niż zwykłe domowe komputery. Posiadają jedynie prymitywne oprogramowanie ochronne — w końcu ich producenci nie specjalizują się w tworzeniu barier przed cyberprzestępczością. W efekcie nawet niewinny robot-odkurzacz czy lodówka z kamerą i mikrofonem złamana przez hakerów może się stać niebezpiecznym szpiegiem w domu lub w firmie.

Jak ochronić własny sprzęt przed atakiem?

Stosuj "silne" hasła sieciowe

Skoro już wiemy, co na nas czyha, można podjąć działania ochronne. Na atak z zewnątrz w pierwszej kolejności narażona jest sieć bezprzewodowa w domu. To tą drogą najłatwiej jest się dostać do naszych prywatnych plików i ustawień. Cyberprzestępcy usiłujący włamać się do sieci ofiary będą próbowali znaleźć jej słaby punkt, którym najczęściej jest łatwe do złamania hasło. Oczywiście nikt nie odgaduje haseł samodzielnie, hakerzy dysponują specjalnymi programami komputerowymi służącymi do łamania zabezpieczeń, które najczęściej próbują sprawdzać kolejne możliwe kombinacje liczb, liter i znaków tak długo, aż wygenerowana kombinacja okaże się taka sama jak hasło.

Silne hasło to podstawa bezpieczeństwa w każdej aktywności w internecie

Dla przykładu szyfr posiadający 8 znaków i złożony z samych cyfr haker posługujący się algorytmem brute-force jest w stanie złamać w przeciągu zaledwie kilku minut. Hasło jest tym silniejsze, im więcej kombinacji w nim zastosujemy — ilość możliwych wariantów a tym samym trudność w jego odgadnięciu rośnie wraz z użyciem w nim zmieniających się znaków. Najsilniejsze są hasła (i tylko takie należy stosować), w których występują jednocześnie zarówno małe, jak i wielkie litery oraz cyfry i posiadające minimum kilkunastu znaków. Zwykły, początkujący haker potrzebowałby kilku lat, by je złamać.

Dobre mocna hasło ma jednocześnie:

- minimum 12 znaków,

- wielkie i małe litery,

- cyfry,

- obecnie zaleca się hasła składające się z kilku wyrazów połączonych w jeden ciąg.

Sprawdzaj, czy nikt obcy nie podłącza się pod twoje WiFi

Co jakiś czas warto jednak sprawdzać, czy nikt obcy nie podpiął się pod naszą prywatną sieć domową. By mieć pewność, że nie mamy żadnego pasażera na gapę, można użyć dostępnego w internecie oprogramowania, np. darmowej apki Who Is On My Wifi. Program ten po ściągnięciu i uruchomieniu na komputerze oddaje użytkownikowi prostego kreatora umożliwiającego konfigurację, pozwalającą wybrać tryb codziennych skanów, o których wynikach będziemy na bieżąco informowani. Jeśli stwierdzimy, że do sieci są podłączone jakieś obce urządzenia (listę wszystkich otrzymamy w aplikacji) najprostszym (i koniecznym działaniem) będzie natychmiastowa zmiana hasła sieciowego.

Zainstaluj dobry pakiet antywirusowy

Jeszcze do niedawna większość specjalistów polecałaby darmowe oprogramowanie antywirusowe, ale po tym, gdy okazało się, że jedna z najbardziej znanych na rynku firm dostarczających tego typu aplikacje sprzedaje koncernom dane własnych użytkowników i to bez ich wiedzy, warto to przemyśleć. Z reguły darmowe antywirusy mają bardzo ograniczoną funkcjonalność i oferują tylko jedną funkcję — chronią przed wirusami. Tymczasem współczesnych zagrożeń jest znacznie więcej — czyha na nas na przykład oprogramowanie szpiegowskie.

Wiele płatnych pakietów posiada cały zestaw funkcji, dzięki którym typowy użytkownik może praktycznie zapomnieć o potencjalnych kłopotach. Warto jednak pamiętać o jednym — rozbudowany pakiet bezpieczeństwa to nie to samo, co zainstalowanie na własną rękę kilku programów do ochrony komputera. Akurat takie działanie może odnieść skutek przeciwny do zamierzonego, drastycznie bowiem spowolni maszynę, a same antywirusy mogą się wzajemnie zwalczać, uniemożliwiając prawidłową pracę z komputerem. Zasada jest tu prosta — jeden komputer, jeden program antywirusowy. Można natomiast doinstalowywać aplikacje o innych funkcjach — np. antyszpiegowskich, które prócz ochrony dają użytkownikowi możliwość w miarę anonimowego poruszania się po się internecie.

Aktualizuj system operacyjny i aplikacje

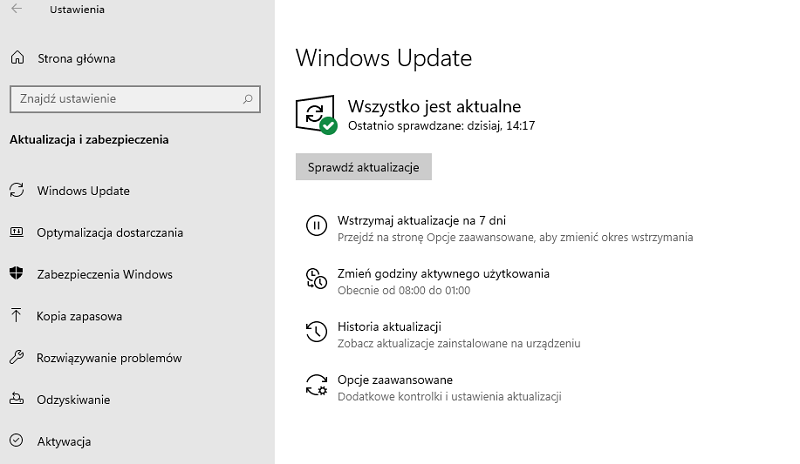

Dla zachowania bezpieczeństwa higieny komputera ważne jest by oprogramowanie systemowe (i nie tylko) było stale aktualizowane. Wbrew obiegowym opiniom opóźnianie aktualizacji się na dłuższą metę nie opłaca. Hakerzy bez przerwy łamią zabezpieczenia twórców oprogramowania, ale ci na bieżąco opracowują poprawki i zabezpieczenia, które sprawiają, że sprzęt pozostaje bezpieczny. Jeśli więc nie chcesz, by twój komputer padł ofiarą ataku na skutek użycia przez hakerów takich odkrytych przez nich słabości systemu/oprogramowania, regularnie instaluj pojawiające się aktualizacje. Najlepszym wyjściem — zwłaszcza dla niedoświadczonego użytkownika, będzie tu ustawienie automatycznych aktualizacji w Windows.

Regularna aktualizacja Windows zmniejsza ryzyko podatności na atak hakerski

Zachowaj czujność i otwarty umysł

Nie ma dziś w 100% skutecznych zabezpieczeń przed hakerami i wirusami. Warto pamiętać, że praktycznie zawsze najlepsi hakerzy są bardziej zaawansowani niż firmy, które mają nam zapewnić bezpieczeństwo, dlatego jednym z najlepszych sposobów na to, by ustrzec się zagrożeń, jest zachowanie wzmożonej czujności w sieci.

Cyberprzestępcy, by włamać się do naszego sprzętu, stosują coraz bardziej wyrafinowane techniki, a przed niektórymi może nas uchronić wyłącznie zimna krew i spostrzegawczość. Przyda się ona, chociażby w przypadku spreparowanej, wyglądającej na autentyczną korespondencję z banku/urzędu, czy nawet na fałszywych stronach WWW, których jedynym celem jest wyłudzenie informacji w postaci haseł dostępu. W takich przypadkach zawsze warto sprawdzać, czy strona internetowa, na którą weszliśmy, jest rzeczywiście tą, na jaką na pierwszy rzut oka wygląda. Podobnie z korespondencją otrzymywaną na maila: Nie otwieramy pochodzących z nieznanych źródeł załączników, nie wchodzimy na dziwnie wyglądające linki, nawet jeśli pochodzą od osób, które znamy (hakerzy potrafią przejąć konta pocztowe i rozsyłać z nich zainfekowane wiadomości).

Tomasz Sławiński

KOMENTARZE (0) SKOMENTUJ ZOBACZ WSZYSTKIE